Thiết bị chuyển mạch hiện đại và điều khiển với tích hợp bảo vệ chống lại những cuộc tấn công gây hại giúp cho máy móc và nhà máy an toàn hơn.

Ngày nay, tin tặc sẽ không dừng lại và thậm chí còn tấn công các hệ thống tự động hóa công nghiệp. Các sự kiện hiện nay phát triển khái niệm bảo vệ ngày càng trở nên quan trọng hơn đối với các nhà sản xuất và các nhà vận hành máy móc và nhà máy. Các thành phần tự động hóa phải được bảo vệ khỏi các cuộc tấn công nguy hại từ bên ngoài và truy cập nội bộ trái phép. Với khái niệm này, Siemens đã cung cấp một loạt các giải pháp để cải thiện việc bảo vệ máy móc và các nhà máy trong thời gian dài.

Nó ngày càng trở nên quan trọng để xem xét khả năng bảo mật của bộ điều khiển, mạng lưới, hệ thống kiểm soát và đưa ra các biện pháp phòng ngừa phù hợp. Trong khi trước đó, các mối quan tâm chính là gián điệp công nghiệp liên quan đến tất cả mọi thứ về xử lý dữ liệu điện tử của công ty, ngày nay các công ty cũng sử dụng chiến lược phòng thủ để đảm bảo sự an toàn cho các quá trình sản xuất công nghiệp và làm cho sản phẩm riêng của công ty an toàn hơn. Lý do: Ngày càng có nhiều máy móc và thiết bị điều khiển nhà máy dựa trên tiêu chuẩn máy tính và công nghệ Ethernet. Thậm chí thiết bị chuyển mạch công nghiệp và điều khiển thường xuyên có bộ điều khiển với một kết nối Ethernet. Đối với các nhà sản xuất các hệ thống điều khiển công nghiệp, điều quan trọng là ngăn chặn những tác động của các phần mềm độc hại đến mức tối đa có thể được. Vì lý do này, “An ninh công nghiệp” đã được giới thiệu trong các đơn vị kinh doanh cá thể ở Siemens.

Các loại tấn công nguy hại khác nhau: “người đeo mũ”

Phải mất rất nhiều kinh nghiệm chuyên môn thực tế trong cả hai mảng công nghệ Ethernet và hệ thống kỹ thuật để có thể phát động các cuộc tấn công mục tiêu vào các nhà máy công nghiệp từ bên ngoài. Cái gọi là chương trình danh sách trắng cung cấp các bảo vệ bổ sung. Nó đứng gác như người gác cổng, việc xác định các quá trình có thể chạy trên các hệ thống dựa vào nền tảng máy tính. Tuy nhiên, tin tặc không chủ yếu quan tâm vào quá trình thao tác, mà thâm nhập vào hệ thống. Trong thế giới của công nghệ bảo mật, những kẻ tấn công có thể được chia thành các nhóm cụ thể. Nhóm tin tặc nổi tiếng trong thuật ngữ như “mũ đen” được coi là nguy hiểm nhất. Các tin tặc đánh hơi ra điểm yếu quan trọng trong mạng lưới hoặc các nhà máy công nghiệp và bắt đầu ngay lập tức với các cuộc tấn công nguy hại của họ. Điều này có thể được thực hiện với sự trợ giúp của Zero Day Exploits. Đây là những chương trình khai thác những điểm yếu của các thao tác. Nó thường sử dụng trong các trường hợp mà các nhà sản xuất chưa biết về những điểm yếu của họ. Họ chỉ nhận thức được những điểm yếu thông qua việc sử dụng Exploits.

Ngược lại, “mũ xám”, trong loại này, tương đối lành tính và sẽ báo cáo về một lỗ hổng địa phương của các nhà sản xuất. Các công ty bị ảnh hưởng phù hợp sau đó có thời gian để thiết lập khoảng cách an toàn. Tuy nhiên, điều này không thể được thực hiện vô thời hạn hoặc trước khi mũ xám đã đi bước tiếp theo và thường xuất hiện các lỗ hổng. Nhóm thứ ba, “mũ trắng”, được cho là muốn làm cho thế giới CNTT một nơi tốt hơn. Nó hoạt động kết hợp với các công ty để loại bỏ phần mềm và điểm yếu phần cứng một cách nhanh chóng và an toàn.

Người ta có thể kết luận rằng bất cứ lúc nào “người đeo mũ” cũng tìm điểm yếu, nó sẽ gây ra vấn đề cho một nhà sản xuất các thành phần tự động hóa và các giải pháp. Hoàn toàn ngược lại: các nhà sản xuất tìm hiểu từ đây và cho ra các giải pháp! Bởi vì nó cho phép họ làm cho sản phẩm của họ an toàn hơn.

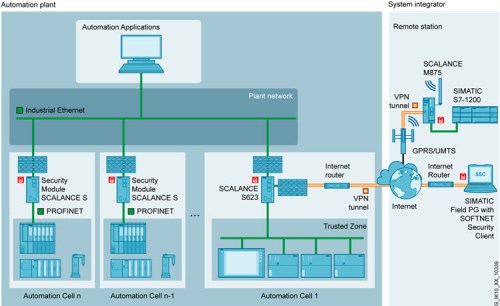

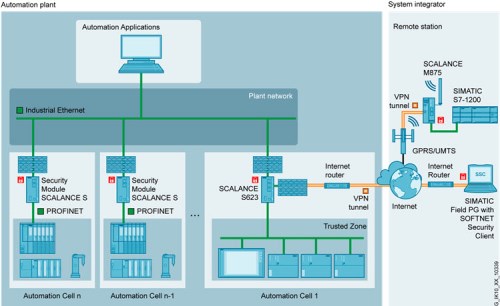

Hình 1: An ninh trong một ví dụ về truy cập từ xa

An ninh hệ thống phải được mở rộng

Các nhà sản xuất và các nhà vận hành máy móc và nhà máy cũng nên chú ý đến vấn đề về an ninh. Ví dụ, mật khẩu không thay đổi từ trạng thái giao hàng không nên được sử dụng cho toàn bộ nhà máy. Ngoài ra, ví dụ, đó là khuyến cáo rằng các nhân viên sản xuất, những người không có kiến thức lập trình đặc biệt không nên vận hành các PLC thông qua các HMI (Giao tiếp người-máy). Do đó đặc biệt quan trọng để thực hiện vai trò quản lý phù hợp xác định chính xác ai được phép thay đổi và thay đổi những gì. Nên luôn luôn có thể ghi lại những thay đổi gì theo thời gian để có thể theo dõi quá trình nếu cần thiết. Điều này cũng có thể làm tăng sự an toàn của máy móc và nhà máy.

Đồng thời cũng được khuyến khích sử dụng hệ thống tường lửa hiện đại. Hơn nữa, việc kiểm tra trạng thái đã chứng tỏ khả năng bảo vệ trong thế giới Internet. Đây là loại bảo vệ có sẵn trong cả hai hình thức của một sản phẩm cá nhân và như một chức năng tích hợp trên bộ vi xử lý thông tin liên lạc. Ví dụ, Siemens Scalance dòng S và M chuyển mạch cung cấp chức năng “tích hợp an ninh”. Các M875 chuyển đổi Scalance, với khả năng truy cập từ xa thông qua GSM-R/UMTS, với một bức tường lửa thông minh và mạng riêng ảo (VPN). Bộ vi xử lý thông tin liên lạc cho bộ điều khiển S7 (CP) có tích hợp tường lửa và chức năng VPN trong phiên bản nâng cao. Do đó, họ cung cấp khả năng thực hiện các bức tường lửa trực tiếp trong tủ điều khiển theo mô-đun mà không cần thêm phần mềm. Cấu hình có thể được thực hiện trực tiếp trong hệ thống kỹ thuật. Việc bảo vệ thông qua các bức tường lửa được bổ sung bởi các chức năng bảo mật tích hợp trong các bộ điều khiển, các hệ thống HMI, và trong các hệ thống điều khiển như các chương trình danh sách trắng nói trên.

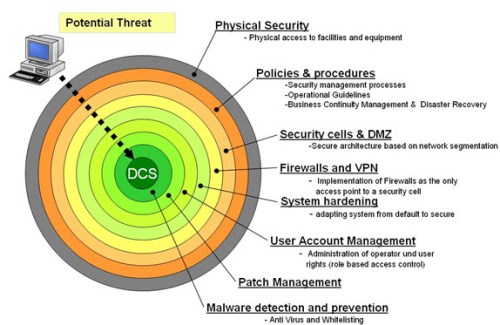

Hình 2: Khái niệm phòng thủ theo chiều sâu

Không thể thiếu khái niệm bảo mật đa cấp

Đối với máy móc và các nhà máy sản xuất, cũng như vận hành nhà máy, khái niệm bảo vệ ngày càng trở nên quan trọng để thiết lập một khái niệm bảo vệ nhiều giai đoạn tùy chỉnh theo cách tiếp cận phòng thủ theo chiều sâu, với mô tả chi tiết như các tiêu chuẩn ISA -99 và IEC 62.443. Một triết lý bảo vệ của loại hình này có thể có, ví dụ, bao gồm một tường lửa phần cứng bên ngoài, cộng với các giải pháp phần mềm chống virus trên hệ thống và các cấp máy.

Siemens cũng khuyến cáo, ví dụ, một mạng DMZ (Demilitarized Zone) được cài đặt trong bất kỳ các mạng lưới sản xuất lớn nào. Đây là một mạng lưới kiểm dịch, đóng mở bởi hai bức tường lửa, trong đó các ứng dụng máy chủ quan trọng có thể chạy, chẳng hạn như máy chủ cập nhật hoặc các máy chủ truy cập từ xa. Một máy chủ chống virus nằm trong mạng DMZ để kiểm tra tất cả các gói dữ liệu từ bên ngoài để kiểm tra virus.

Thêm phần mềm chống virus được cài đặt trên máy tính dựa trên bộ điều khiển để bảo vệ từ “bên trong”. Tuy nhiên, các sản phẩm phần mềm đã được phê duyệt hoặc thử nghiệm bởi các chuyên gia khuyến cáo nên được sử dụng, bởi vì có một nguy cơ là khi loại bỏ các mối đe dọa cũng có thể loại bỏ các phần của phần mềm hệ thống.

Sau tất cả, sự an toàn của các nhà máy công nghiệp là quan trọng nhất. Vẫn phải công nhận rằng điều này sẽ liên quan đến nỗ lực phòng ngừa trong tương lai.

PROFIBUS/PROFINET cũng mở rộng các bài kiểm tra, cấp giấy chứng nhận cho các sản phẩm PROFINET với các loại bảo vệ khác nhau. Từ năm 2013 khái niệm bảo vệ này là bắt buộc.

MT

Related posts

Bài viết mới

Báo cáo Argentina: Đại hội AADECA 2025

Đại hội AADECA đã diễn ra tại Khoa Khoa học Chính xác, Vật lý và Tự nhiên của Đại học…

Nhìn lại những tiến bộ về bảo mật

Bảo mật không chỉ là một yếu tố phụ trong truyền thông công nghiệp nữa—mà giờ đây đã trở thành…